Install the app

How to install the app on iOS

Follow along with the video below to see how to install our site as a web app on your home screen.

Se debe tener en cuenta: This feature may not be available in some browsers.

Estás usando un navegador obsoleto. No se pueden mostrar este u otros sitios web correctamente.

Se debe actualizar o usar un navegador alternativo.

Se debe actualizar o usar un navegador alternativo.

Seguridad informática

- Autor King Conan

- Fecha de inicio

Y lo evitas con medidas previas. RBAC, control de accesos, 2fa...Nosotros hemos hecho por segundo año consecutivo un ejercicio de test mediante phishing por email, a ver cuanta gente picaba.

Pues nada, tras todos los emails, trainings presenciales y demás, siempre hay quien se la traga hasta el fondo e incluso personas que no deberían... pero pasa.

Un parche puede solucionar un problema, pero el error humano siempre va a estar ahí.

Tim

Miembro habitual

- Mensajes

- 35.648

- Reacciones

- 27.678

Ahí no puedo más que dar la razón a @TheReeler

En donde era responsable de Cloud una jefaza la cagó hasta el fondo dando los datos de una tarjeta de crédito. Con todos los sistemas que os podáis imaginar activados. La suerte para ella es que siendo jefa de RRHH puedes acabar ocultando y no te vas a echar a ti misma

En donde era responsable de Cloud una jefaza la cagó hasta el fondo dando los datos de una tarjeta de crédito. Con todos los sistemas que os podáis imaginar activados. La suerte para ella es que siendo jefa de RRHH puedes acabar ocultando y no te vas a echar a ti misma

En nuestro caso tenemos todo eso y bastante más y ni con esas, siempre hay quien va a picar.Y lo evitas con medidas previas. RBAC, control de accesos, 2fa...

Si, puede picar en el link, pero sus acciones no tienen que tener repercusión.En nuestro caso tenemos todo eso y bastante más y ni con esas, siempre hay quien va a picar.

Bueno, de momento le sacas la cuenta y el password... si te parece poco..... te contaría un caso donde así, y luego con ingeniería social, consiguieron un buen golazo donde la cosa acabó bastante mal, creo que al final consiguieron cambiar el número de validación del 2FA o algo así.Si, puede picar en el link, pero sus acciones no tienen que tener repercusión.

En el ejercicio de este año no tengo aun los datos, pero el año pasado picaron 3 personas.

Como ese pero con coches y sin que vengan tontubers a molestar.

Google anuncia la adquisición por 32.000 millones de dólares de la compañía de ciberseguridad Wiz

www.elmundo.es

www.elmundo.es

Enviado desde mi CPH2247 mediante Tapatalk

Google anuncia la adquisición por 32.000 millones de dólares de la compañía de ciberseguridad Wiz

Alphabet, matriz de Google, ha alcanzado este martes un "acuerdo definitivo" para la adquisición de la compañía estadounidense de ciberseguridad Wiz al precio de...

Enviado desde mi CPH2247 mediante Tapatalk

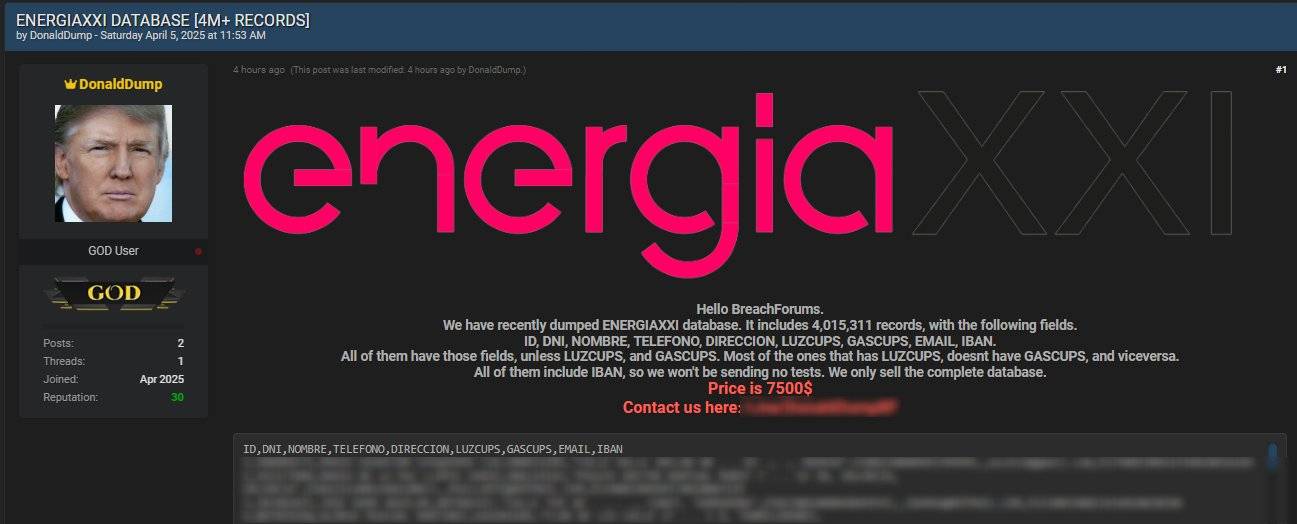

Filtración de datos masiva en EnergÃa XXI ðï¸

Otra… DNI, CUPS, IBAN,… todo.

Después le ponen 20.000€ de multa a un gimnasio por enviar publicidad por mail en CC en vez de CCO…

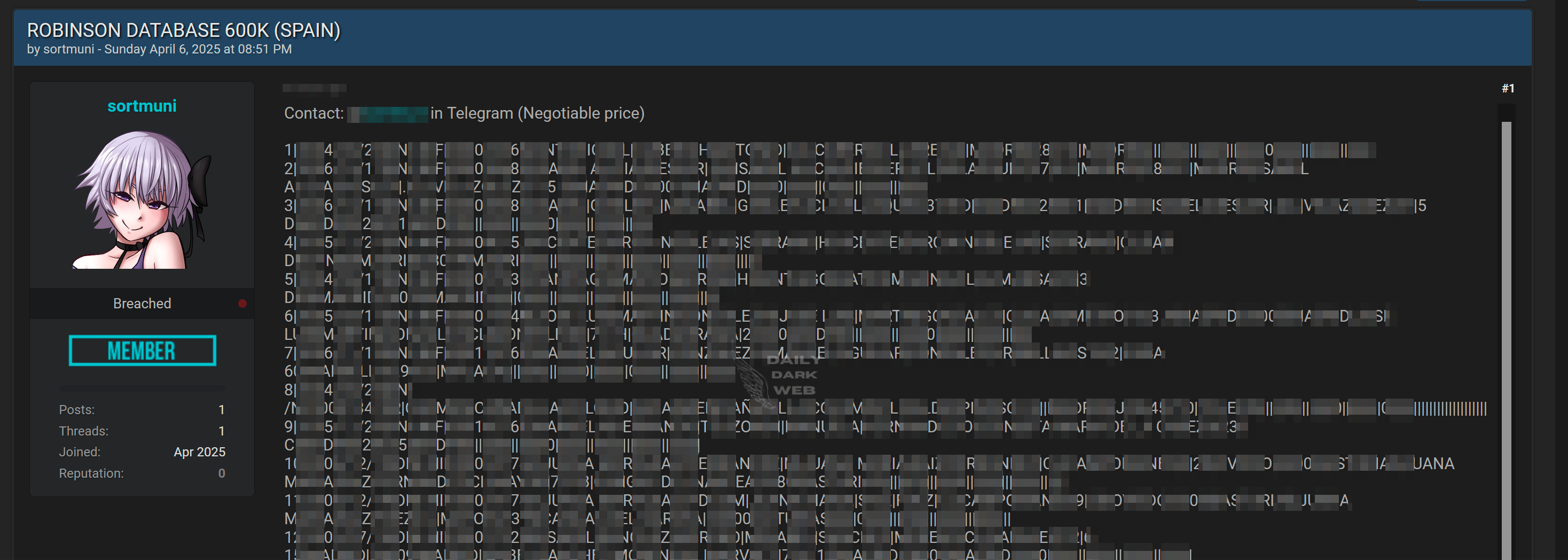

Threat Actor Claims to Leak 600K Records from Spanish Robinson Database - Daily Dark Web

Threat Actor Claims to Leak 600K Records from Spanish Robinson Database Discover the latest security threats and database leaks, including unauthorized VPN access and email breaches, in the cyber underground world.Stay informed about emerging cyber threats, such as unauthorized access to...

dailydarkweb.net

dailydarkweb.net

Parece que es antigua, pero al loro, la lista Robinson...

Miguel_Angel

Miembro habitual

Seguro que aparezco en esa lista, porque cuando vivia en España estaba en la lista Robinson. No recuerdo tener que dar el DNI.

Threat Actor Claims to Leak 600K Records from Spanish Robinson Database - Daily Dark Web

Threat Actor Claims to Leak 600K Records from Spanish Robinson Database Discover the latest security threats and database leaks, including unauthorized VPN access and email breaches, in the cyber underground world.Stay informed about emerging cyber threats, such as unauthorized access to...dailydarkweb.net

Parece que es antigua, pero al loro, la lista Robinson...

Ahora que la han sacado a la luz, igual hasta la usan!

Threat Actor Claims to Leak 600K Records from Spanish Robinson Database - Daily Dark Web

Threat Actor Claims to Leak 600K Records from Spanish Robinson Database Discover the latest security threats and database leaks, including unauthorized VPN access and email breaches, in the cyber underground world.Stay informed about emerging cyber threats, such as unauthorized access to...dailydarkweb.net

Parece que es antigua, pero al loro, la lista Robinson...

Hemos revisado detenidamente la información disponible con nuestro equipo técnico y legal y podemos concluir con total seguridad que no se ha producido ningún hackeo o acceso ilícito a nuestros sistemas. En todo caso, estaremos atentos a la evolución y pondremos nuestro conocimiento y herramientas a disposición de la Agencia Española de Protección de Datos.

Tim

Miembro habitual

- Mensajes

- 35.648

- Reacciones

- 27.678

El cifrado de WhatsApp es fiable. El fiscal general ha descubierto que para no dejar rastro hay que tener algo más en cuenta

Durante años, WhatsApp ha vendido su sistema de mensajería como un bastión infranqueable de la privacidad. Gracias al cifrado de extremo a extremo, prometía...

Muy interesante este artículo. He tenido debates sobre el tema de la privacidad de WhatsApp con algún colega defensor de Telegram y es tal cual le comentaba. WhatsApp encripta las conversaciones uno a uno, algo que Telegram no hace por defecto, para sorpresa de mucha gente. Lo que no hace la gente es que la copia también esté cifrada, que está explicado en el artículo.

Edito para decir que acabo de descubrir que yo tampoco tenía la copia cifrada

Hinomura Krycek

Bayofilo

Los Jaquers del gobierno.

www.elotrolado.net

www.elotrolado.net

Careto: el grupo de hackers al servicio del gobierno español

Careto, uno de los grupos de hackers con el malware más sofisticado, estarían bajo el control del gobierno de España

Lennoniano

22/11/63

- Mensajes

- 16.581

- Reacciones

- 7.751

Tus datos están en peligro: Una filtración de datos masiva afecta a Apple, Google, Facebook, Telegram y Netflix

Filtran 16.000 millones de contraseñas en la mayor brecha de la historia: Apple, Google y Facebook, entre los afectados

www.adslzone.net

www.adslzone.net

A ver. Que yo sepa, las contraseñas no se guardan nunca "a pelo". O sea, que no pueden tener tu contraseña si ni el mismo sitio web la tiene

Ya sabes, estás noticias tienen cierto porcentaje de invención y otro tanto que es parecido a la realidad. Salvo que sean artículos serios, es para darles de comer a parte.A ver. Que yo sepa, las contraseñas no se guardan nunca "a pelo". O sea, que no pueden tener tu contraseña si ni el mismo sitio web la tiene

Aún así, nunca está de más el ser precavido.

Si gestionas un servidor SharePoint en un servidor local, Microsoft está acusando a hackers chinos de estar explotando vulnerabilidades.

Por si no queréis leerlo, aquí os dejo un resumen de la página realizado por Copilot:

Disrupting active exploitation of on-premises SharePoint vulnerabilities | Microsoft Security Blog

Microsoft has observed two named Chinese nation-state actors, Linen Typhoon and Violet Typhoon, exploiting vulnerabilities targeting internet-facing SharePoint servers. In addition, we have observed another China-based threat actor, tracked as Storm-2603, exploiting these vulnerabilities...

www.microsoft.com

Por si no queréis leerlo, aquí os dejo un resumen de la página realizado por Copilot:

Vulnerabilidades identificadas

- Se están explotando activamente dos vulnerabilidades en servidores SharePoint locales:

- CVE-2025-49706: vulnerabilidad de suplantación.

- CVE-2025-49704: vulnerabilidad de ejecución remota de código.

- No afectan a SharePoint Online.

Medidas de protección

Medidas de protección

- Microsoft ha publicado actualizaciones de seguridad para todas las versiones compatibles (Subscription Edition, 2019 y 2016).

- Se recomienda reiniciar IIS como parte crítica del proceso (paso destacado en las nuevas guías).

- Activar Microsoft Defender Antivirus, configurar AMSI en modo completo.

Actividad de actores maliciosos

Actividad de actores maliciosos

- Grupos de amenazas vinculados al estado chino como Linen Typhoon, Violet Typhoon y Storm-2603 están aprovechando estas vulnerabilidades.

- Storm-2603 también ha estado desplegando ransomware Warlock.

- Se espera que más atacantes se sumen, por lo que se recomienda actuar con urgencia.

Recomendaciones

Recomendaciones

- Utilizar versiones compatibles con las últimas actualizaciones de seguridad.

- Integrar mecanismos de protección como AMSI y antivirus.

- Monitorear actividad sospechosa con herramientas de detección y cacería de amenazas.

JLR sigue secuestrada... no pueden fabricar coches ni matricularlos, y han solicitado ayuda directa al gobierno británico, con ayudas estilo Covid. Estiman pérdidas directas de 5M de libras diarias, y todavía no tienen una fecha para el retorno operativo más o menos normal.

El grupo de hackers parece que es inglés y se ha aprovechado de una vulnerabilidad en SAP. El año pasado el mismo grupo secuestró las operaciones de Mark&Spencer y les costó 300M£ en pérdidas.

El grupo de hackers parece que es inglés y se ha aprovechado de una vulnerabilidad en SAP. El año pasado el mismo grupo secuestró las operaciones de Mark&Spencer y les costó 300M£ en pérdidas.